¿Quieres mejorar tu privacidad y bloquear todos los anuncios, cookies de seguimiento y monitores de actividad generados por los servicios online cuando navegas por internet desde tu casa? Pi-hole – Network-wide Ad Blocking es el camino a seguir, y además es un programa totalmente gratuito y fácil de instalar.

- Puedes instalar Pi-hole mediante Docker, y en multitud de sistemas operativos como Ubuntu, Fedora, CentOS y en Raspberry Pi OS, el sistema operativo de la Raspberry Pi.

Hoy me voy a centrar en cómo instalar Pi-hole en tu Raspberry Pi (tal y como acabo de hacer yo), la mejor manera de hacerlo, ya que vas a tener el cacharro encendido todo el día (la Raspberry Pi es muy eficiente). Solo vas a necesitar 52 MB de espacio en tu tarjeta micro SD y 512 MB de RAM. La Raspberry Pi 4 b cumple con creces en todas sus versiones. Incluso puedes usar la versión 3, o si quieres algo con más potencia, la Raspberry Pi 5.

- Es otro paso que estoy dando para mejorar mi privacidad online, después de los que ya conté en alternativas a Google para mejorar tu privacidad o en El mejor navegador web por privacidad: Librewolf y Brave.

¡Ojo! La primera instalación de Pi-Hole la realicé en 2020. En 2024 he vuelto a instalar todo de nuevo para actualizar el sistema operativo a su nueva versión: Raspberry Pi OS basada en Debian 12 Bookworm. El antiguo Raspbian estaba basado en Debian 11 “Bullseye”, cuyo soporte LTS ha finalizado en junio de 2024. Debian 12 Bookworm tiene soporte LTS hasta junio de 2028.

¿Qué hace y cómo funciona Pi-Hole?

Básicamente, lo que hace Pi-hole es ponerse entre tus dispositivos y los servicios DNS que te dan acceso a todas las páginas de internet, y filtrar todos los anuncios y servicios de tracking gracias a que consulta una serie de listas con dominios de internet que están “fichados”. Con Pi-hole vas a conseguir lo siguiente:

- Protección de la red: En lugar de los plugins de los navegadores u otro software en cada ordenador, instalas Pi-hole y toda tu red estará protegida.

- Bloquear anuncios en aplicaciones: El bloqueo a nivel de red te permite bloquear los anuncios en aplicaciones móviles y televisores inteligentes (SmartTV), independientemente del hardware o del sistema operativo.

- Mejorar el rendimiento de la red: Como los anuncios se bloquean antes de ser descargados, el rendimiento de la red mejora.

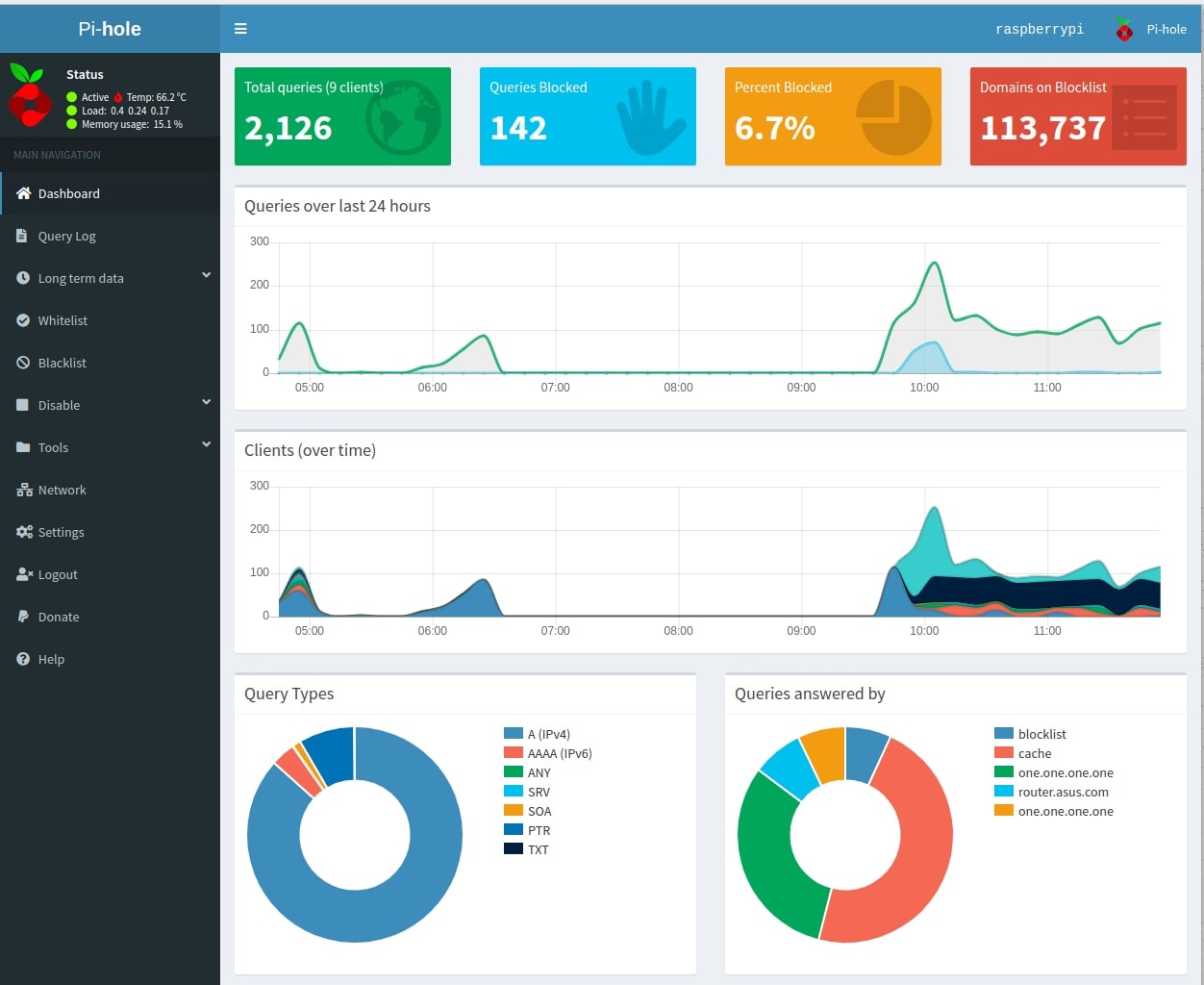

- Control de estadísticas: vas a poder controlar las estadísticas de bloqueos en tu red y averiguar que servicios son los menos respetan tu privacidad.

Cómo podemos instalar y configurar Pi-hole

Se puede instalar en muchos sistemas Linux compatibles o como contenedor en Docker (para ponerlo por ejemplo en tu NAS), pero creo que la mejor opción es hacerse con una Raspberry Pi y montar Pi-hole en ella.

La mejor opción es usar una Raspberry Pi específica para este servicio. La colocas al lado de tu router, y la dejas funcionando en tu casa para bloquear los anuncios hasta el infinito y más allá en todos tus dispositivos. El coste en electricidad es mínimo, teniendo en cuenta que vas a tener 24 horas y 7 días a la semana el aparato encendido. Solo tienes que configurar tu rúter para que Pihole gestione el DNS de tus dispositivos.

1.-Comprar la Raspberry Pi y accesorios

- Puedes comprar una Raspberry Pi 5 por separado o en un kit con los elementos principales como cable de conexión, carcasa, tarjeta SD, cable HDMI, etc. También puedes comprar la más barata Raspberry Pi 4 Model B.

- ¿Hace falta la carcasa? Creo que sí. Va a estar libre de polvo y más protegida

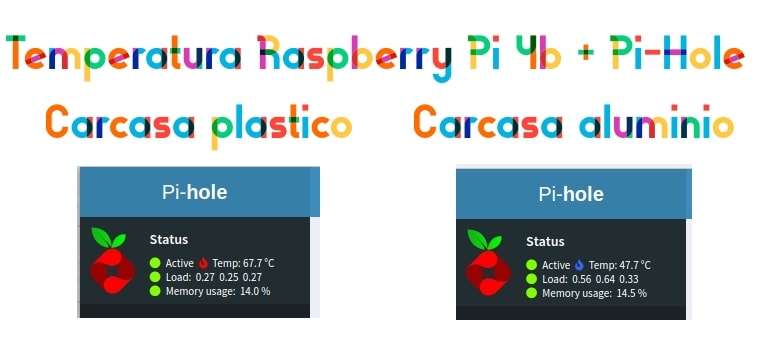

- ¿Hace falta ventilador? Puedes probar con los disipadores de calor que suelen venir en los kits, pero me he dado cuenta de que es muy importante elegir una buena carcasa.

En la imagen superior se puede ver claramente: tome una captura de pantalla de la interfaz de Pi-hole donde te indican la temperatura y la carga del servidor. En la primera foto la Raspberry Pi estaba con la carcasa de plástico oficial (67,7 °C). En la segunda con la nueva carcasa de aluminio (47,7 °C). La diferencia de temperatura es notable (la temperatura de la habitación era la misma).

En pleno invierno, con 5 grados en el exterior y unos 20-23 grados en casa, la Raspberry Pi se ponía a unos 65 °C… en verano con 35-40 °C, la Raspberry Pi podría llegar los 80-85 °C… algo que no es muy bueno para su funcionamiento (suelen recomendar unos 60-65 °C como mucho).

- Para solucionar el problema, o pones un ventilador en tu carcasa, o compras una buena carcasa. He optado por la segunda opción.

¿Qué carcasa para la Raspberry Pi 4b he comprado? Un modelo en aluminio que ha conseguido que la temperatura pasase de 65 °C a solo 45 °C, y sin ventilador: FLIRC Raspberry Pi 4 Case. Perfecta y fácil de instalar. Una parte de la carcasa toca la CPU con una almohadilla incluida, y la temperatura baja 20 °C casi de inmediato.

He conectado la Raspberry Pi mediante el cable HDMI a un monitor, a la red de alimentación y he conectado un ratón y un teclado… y a funcionar.

2.-Instalar Raspberry PI OS en la Raspberry Pi 4b

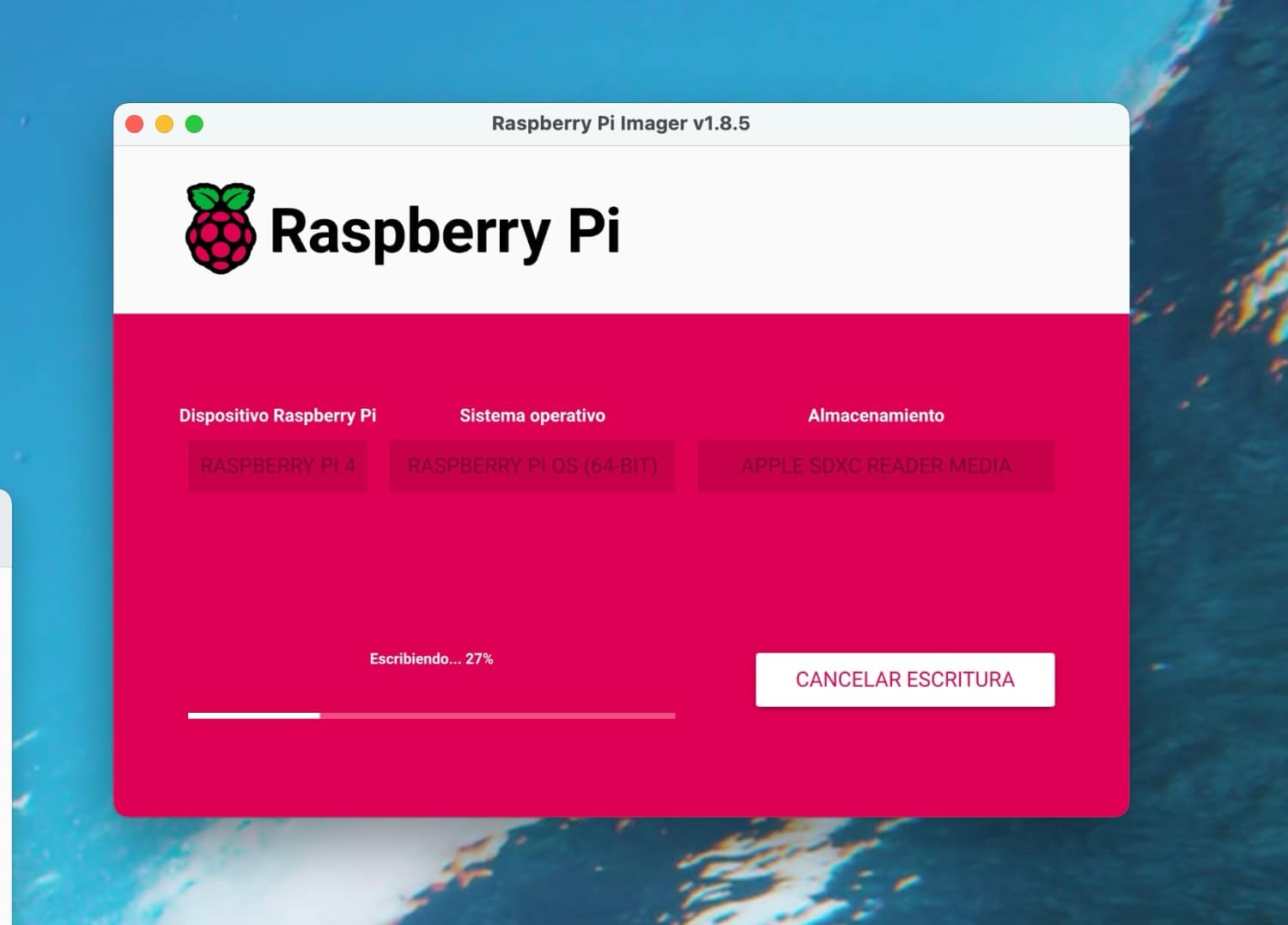

La instalación es muy sencilla. Solo tienes que ir a https://www.raspberrypi.com/software/, descargar el programa que va a generar la imagen para tu sistema operativo (en mi caso macOS) y cargar el sistema en una tarjeta SD que hayas conectado a tu ordenador para luego ponerla en tu Raspberry Pi.

Solo te va a preguntar que sistema quieres instalar (escoge el recomendado de 64 bits), el tipo de dispositivo (versión 4 o 5) y donde lo quieres poner (en la tarjeta SD).

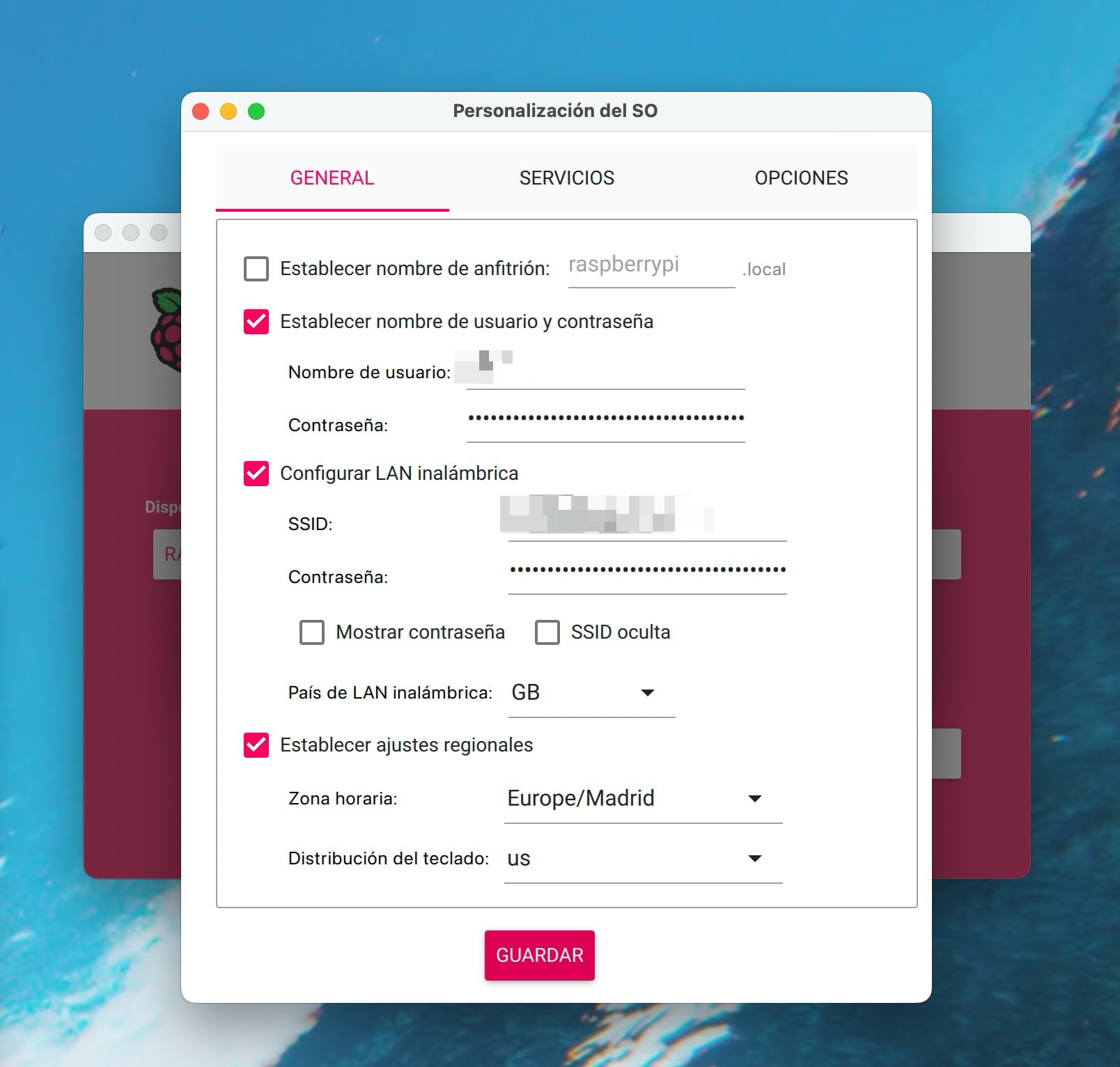

¡Ojo! Antes de iniciar le proceso, te recomiendo que configures la Personalización del SO: puedes poner, en la pestaña General, la contraseña de tu red wifi (te ahorras tener que conectar el cable Ethernet desde tu rúter) y sobre todo puedes establecer un nombre de usuario y contraseña fuerte para tu sistema (mejorara tu seguridad). También deberías activar la conexión mediante SSH en otra de las pestañas, Servicios (luego te digo cómo asegurar esta conexión).

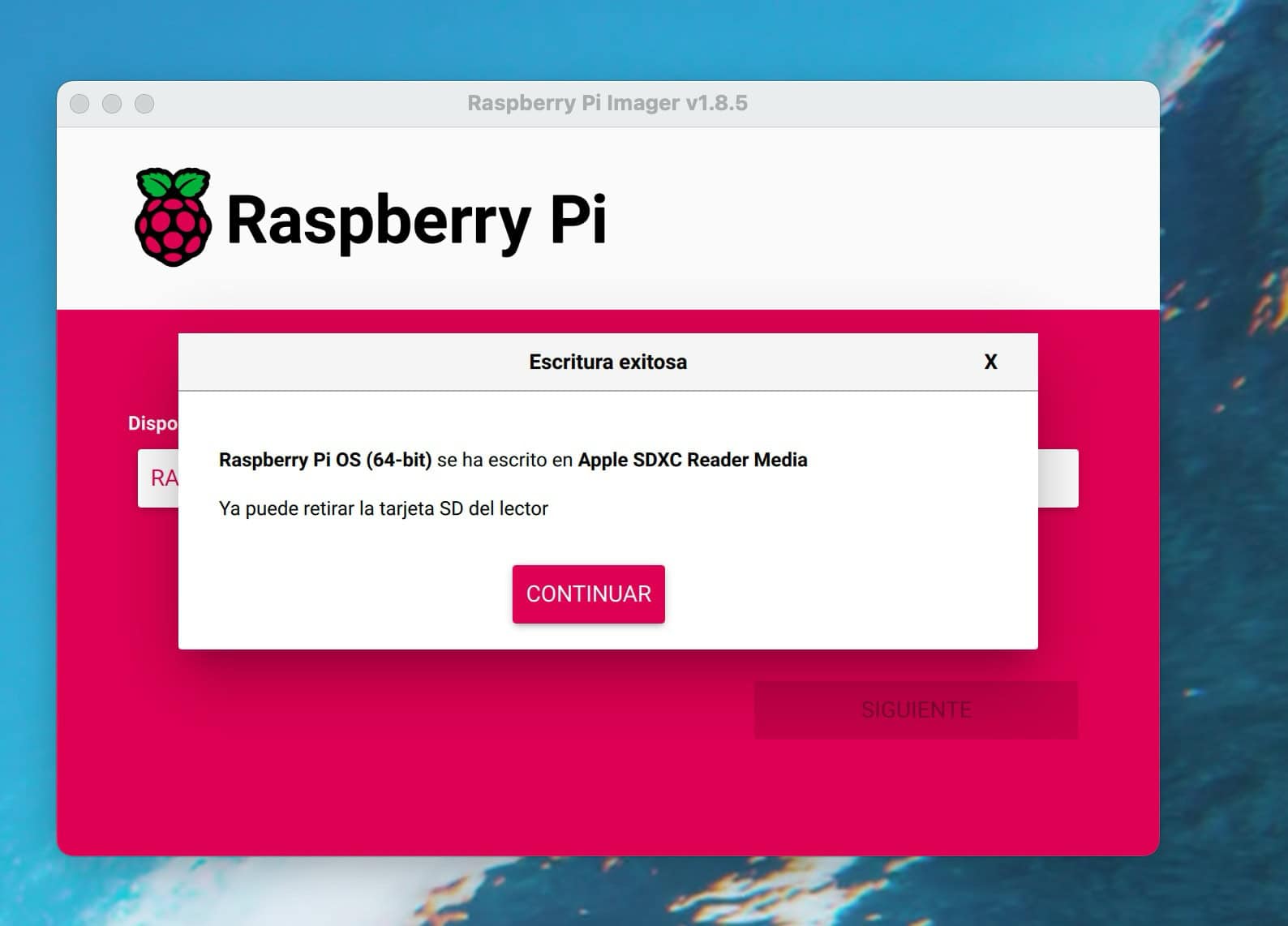

El programa se encarga de formatear tu tarjeta SD. Dependiendo de la velocidad de tu tarjeta SD, en pocos minutos puedes tener el sistema listo.

¡Y ya está lista la tarjeta! Ahora la metes en tu raspberry y la enchufas. En pocos minutos el sistema está funcionando. Puedes conectar una pantalla mediante un cable HDMI o puedes acceder mediante SSH con un Terminal (la Raspberry ya tiene la wifi configurada) con el comando ssh -p 22 pi@CAMBIA-POR-IP-raspberry-pi.

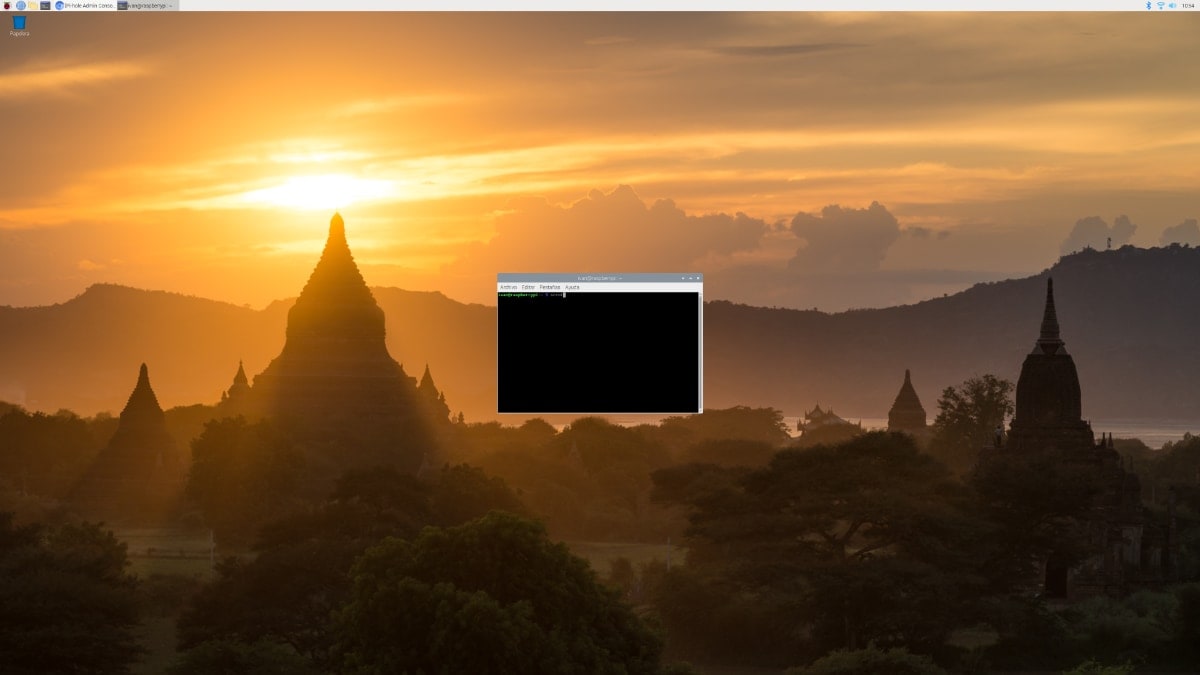

- Yo he optado por la situación más sencilla: conectar mi Raspberry Pi a una pantalla de ordenador mediante HDMI, enchufas un teclado y un ratón y te pones a funcionar.

3.-Instalar Pi-hole en la Raspberry Pi

Primero actualiza Raspberry Pi OS

Antes de instalar Pi-hole, nos aseguramos de que el SO está completamente actualizado poniendo los siguientes comandos en la LXTerminal (pantalla negra que aparece en la barra superior a la izquierda):

sudo apt update

sudo apt full-upgradeInstalar Pi-hole

Ahora solo tenemos que seguir en LXTerminal y poner lo siguiente:

curl -sSL https://install.pi-hole.net | bashTambién puedes optar por poner lo siguiente (cualquiera de los dos métodos debería de funcionar):

wget -O basic-install.sh https://install.pi-hole.net

sudo bash basic-install.shY desde aquí todo es muy sencillo, ya que nos aparece una pantalla y solo hay que seguir los pasos. Solo hay que seleccionar unas cosas importantes:

- eht0 o wlan0: conexión mediante Ethernet a internet o wifi. En mi caso lo tengo con wifi, pero lo más sencillo es tener un cable Ethernet de la Raspberry Pi al rúter si lo tienes cerca.

- Upstream DNS provider: he elegido Cloudflare porque respeta mi privacidad.

- Ad Block Third Party List: Selecciona todas las que te indican, luego puedes añadir más o quitarlas.

- Static IP Address: Asigna una IP fija en tu rúter a la Raspberry Pi. Es imprescindible. Luego voy a comentar como evitar que tu rúter cambie esta IP.

- Web admin interface: Activa la interfaz web de Pi-hole. Imprescindible.

- Install web server: On, lighttpd

- Log queries: On.

Y finalmente te aparecerá una pantalla que te indica que la instalación está completa, con la dirección web que tienes que usar para acceder a la interfaz web (http://pi.hole/admin) y tu login y password. Apunta la contraseña y luego lo cambias si quieres.

- Con el comando pihole -a -p puedes cambiar la contraseña por si se te olvida.

Ahora ya tienes instalado Pi-hole y puedes acceder mediante el navegador de la Raspberry Pi a la interfaz de usuario, donde hay que configurar una cosa importante.

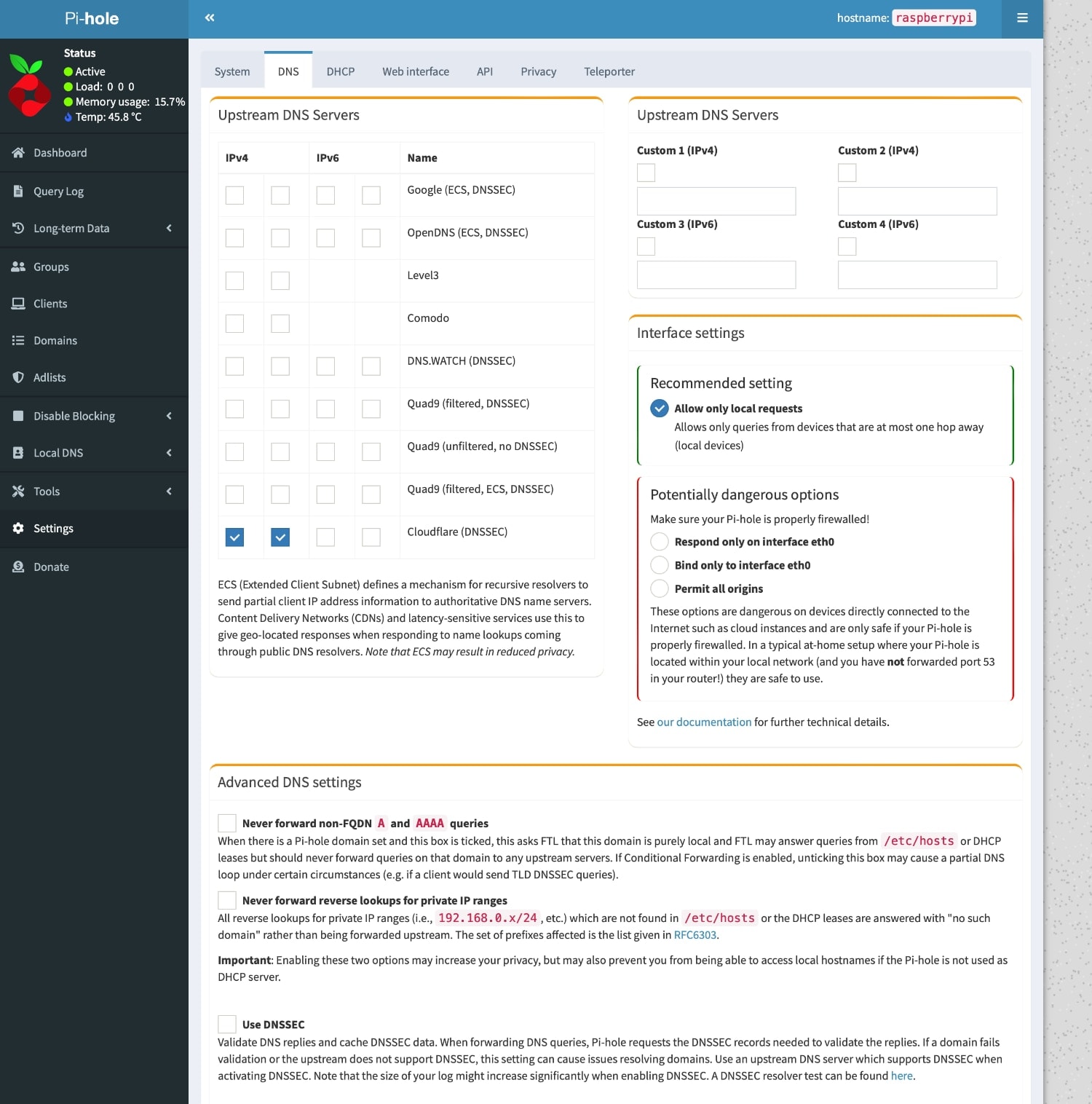

En el menú de la izquierda vas a Settings > DNS, compruebas que Cloudflare está seleccionado y que solo permites el uso de Pihole en tu red local (Allow Only local request), quitas las tres primeras opciones de Advanced DNS Settings y al final de todo añades los datos de «Use Condicional Forwarding»: La IP de tu router, tu rango de direcciones locales, y el nombre de dominio que hayas puesto en tu router (estos datos los puedes consultar en tu router).

Con ello te aseguras que va a poder resolver los nombres locales en tu red (el nombre de tus dispositivos), y aparecerán las estadísticas con nombres, en lugar de solo las direcciones IP.

Listas de bloqueo de anuncios, malware, apuestas, trackers, social media que puedes usar (consejo: no te vuelvas loco metiendo muchas listas). Te lo resumo un poco. La historia completa en Listas de bloqueo de anuncios que uso en Pi-hole.

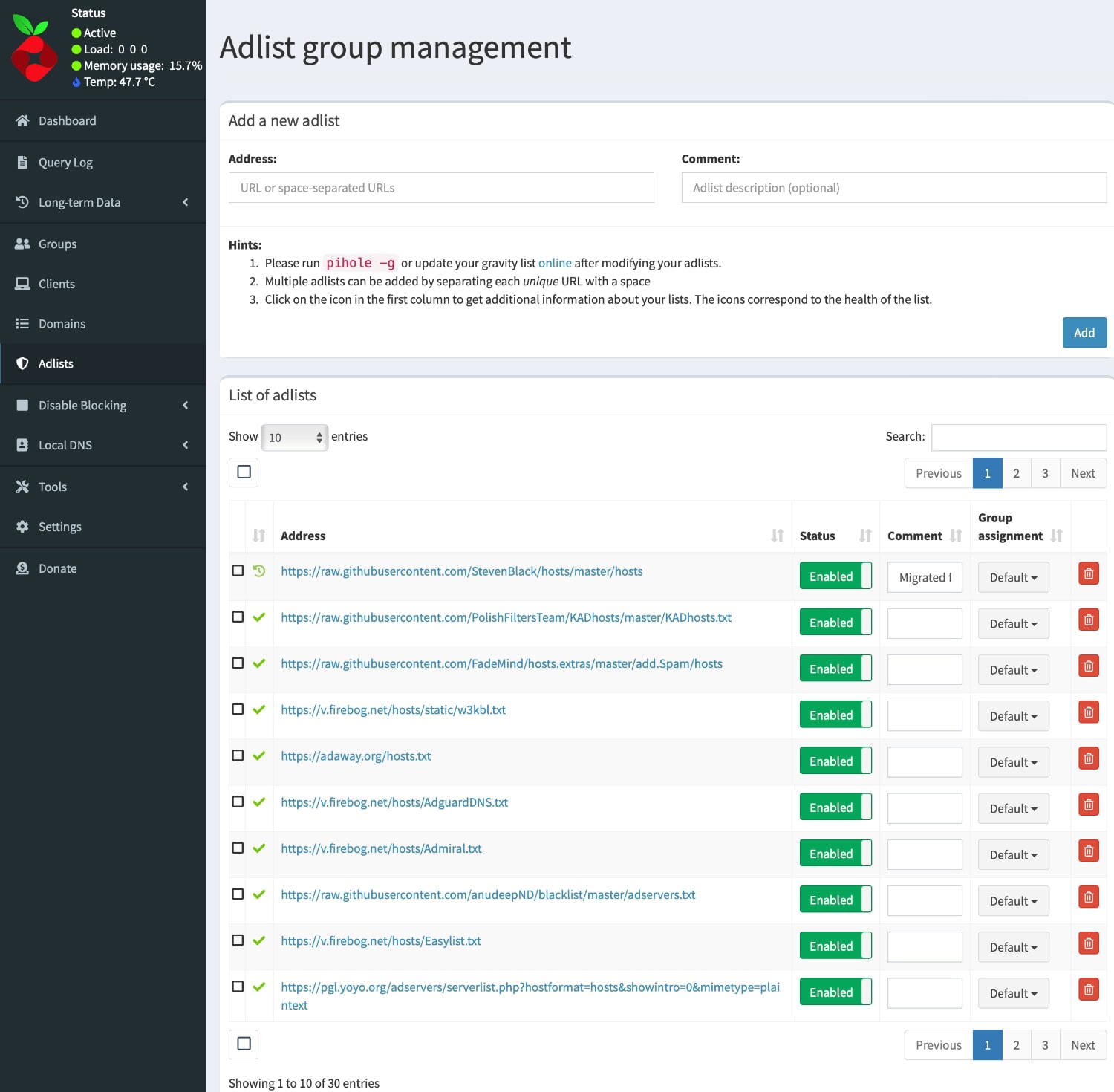

Te puedes pasar por la pestaña Adlists y añadir más fuentes de bloqueo de anuncios si así lo deseas. Por defecto, Pi-hole viene con la lista https://raw.githubusercontent.com/StevenBlack/hosts/master/hosts.

Te recomiendo que visites: https://v.firebog.net/hosts/lists.php para encontrar una amplia selección. Consejo: si no te quieres preocupar de los falsos positivos, elige solo las listas incluidas en Ticked lists:

https://raw.githubusercontent.com/PolishFiltersTeam/KADhosts/master/KADhosts.txt

https://raw.githubusercontent.com/FadeMind/hosts.extras/master/add.Spam/hosts

https://v.firebog.net/hosts/static/w3kbl.txt

https://adaway.org/hosts.txt

https://v.firebog.net/hosts/AdguardDNS.txt

https://v.firebog.net/hosts/Admiral.txt

https://raw.githubusercontent.com/anudeepND/blacklist/master/adservers.txt

https://v.firebog.net/hosts/Easylist.txt

https://pgl.yoyo.org/adservers/serverlist.php?hostformat=hosts&showintro=0&mimetype=plaintext

https://raw.githubusercontent.com/FadeMind/hosts.extras/master/UncheckyAds/hosts

https://raw.githubusercontent.com/bigdargon/hostsVN/master/hosts

https://v.firebog.net/hosts/Easyprivacy.txt

https://v.firebog.net/hosts/Prigent-Ads.txt

https://raw.githubusercontent.com/FadeMind/hosts.extras/master/add.2o7Net/hosts

https://raw.githubusercontent.com/crazy-max/WindowsSpyBlocker/master/data/hosts/spy.txt

https://hostfiles.frogeye.fr/firstparty-trackers-hosts.txt

https://raw.githubusercontent.com/DandelionSprout/adfilt/master/Alternate%20versions%20Anti-Malware%20List/AntiMalwareHosts.txt

https://osint.digitalside.it/Threat-Intel/lists/latestdomains.txt

https://v.firebog.net/hosts/Prigent-Crypto.txt

https://raw.githubusercontent.com/FadeMind/hosts.extras/master/add.Risk/hosts

https://bitbucket.org/ethanr/dns-blacklists/raw/8575c9f96e5b4a1308f2f12394abd86d0927a4a0/bad_lists/Mandiant_APT1_Report_Appendix_D.txt

https://phishing.army/download/phishing_army_blocklist_extended.txt

https://gitlab.com/quidsup/notrack-blocklists/raw/master/notrack-malware.txt

https://v.firebog.net/hosts/RPiList-Malware.txt

https://v.firebog.net/hosts/RPiList-Phishing.txt

https://raw.githubusercontent.com/Spam404/lists/master/main-blacklist.txt

https://raw.githubusercontent.com/AssoEchap/stalkerware-indicators/master/generated/hosts

https://urlhaus.abuse.ch/downloads/hostfile/

https://zerodot1.gitlab.io/CoinBlockerLists/hosts_browser¿Listas específicas para español? Además de las anteriores, yo uso estas dos:

- https://easylist-downloads.adblockplus.org/easylistspanish.txt

- https://adguardteam.github.io/AdGuardSDNSFilter/Filters/filter.txt

¿Necesitas más? En https://github.com/StevenBlack/hosts tienes algunas listas ordenadas por temáticas. También puedes mirar las que usa la VPN Mullvad: https://github.com/mullvad/dns-blocklists?tab=readme-ov-file#lists

- Después de añadirlas tienes que actualizar las listas en el sistema con el comando pihole -g en el terminal o ir a la pestaña de la interfaz web, Tools > Update Gravity, y ejecutar la actualización.

4.-Configurar Pi-hole para bloquear los anuncios en nuestros dispositivos de casa

Te habrás dado cuenta de que todavía Pi-hole no ha bloqueado nada. Tienes que configurar en el router que Pi-hole se encargue de las peticiones DNS en tu LAN. Esta es la mejor opción si no quieres tener que ir dispositivo por dispositivo cambiando sus valores DNS.

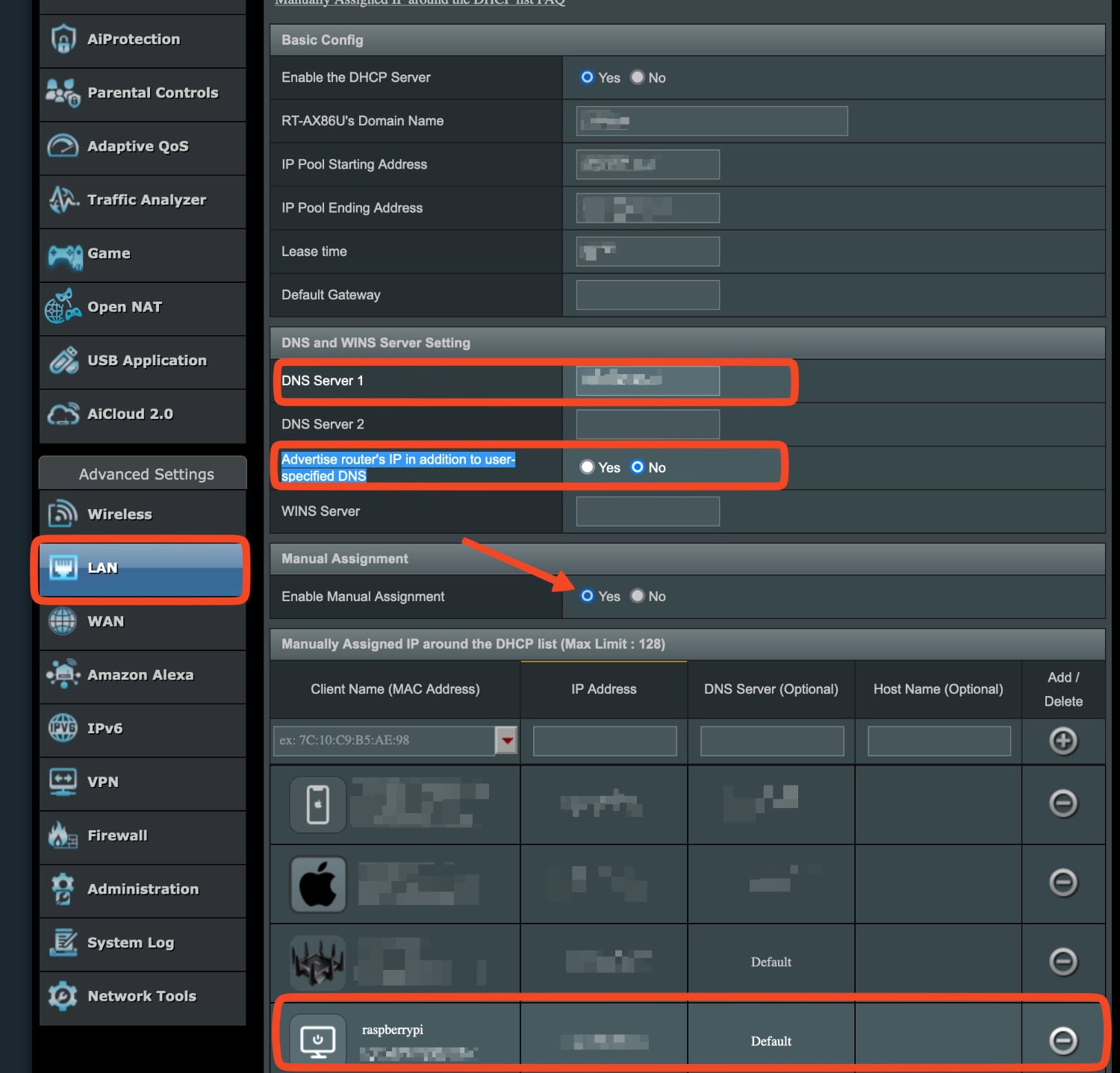

Dependiendo de la marca de tu router se hace de una manera u otra (las instrucciones en Pi-hole). En mi caso tengo un router Asus con el firmware original (he tomado como referencia muchas de las cosas que dicen en https://discourse.pi-hole.net/t/configuring-dns-server-lan-or-wan-settings-on-asus-router/43523/17). He tenido que ir a Advanced Setting > LAN > DHCP Server y añadir lo siguiente:

- Domain name: nombre de tu red para distinguir fácilmente tus dispositivos conectados en la LAN (no es imprescindible pero sí recomendable).

- DNS Server: Poner la IP de la Raspberry Pi (puedes comprobar su IP en el propio router).

- Advertise router’s IP in addition to user-specified DNS: pones no, para que el router no se salte el DNS de Pi-hole.

No hay que cambiar el valor de los DNS en la sección WAN. En Asus te dicen que depende del firmware que tengas en tu router, pero desde Pi-hole recomiendan que lo hagamos en la sección LAN en los routers Asus. Lo hago como dicen en Pi-hole.

IMPORTANTE: Para asegurarnos que la IP de nuestra Raspberry no cambia nunca, podemos decirle al router que la asignamos de manera manual (en esta misma pantalla, en mi caso). Vas a Manually Assigned IP around the DHCP list en Advanced Setting > LAN > DHCP Server, seleccionas el Client Name de tu Raspberry (aparece) y la dejas fija. Das a guardar los cambios.

Y todo debería de empezar a funcionar. Solo tienes que ir a la interfaz web de Pi-hole, visitar algunas páginas web con muchos anuncios y ver cómo se empieza a bloquear todo.

En discourse.pi-hole.net tienes más opciones para configurar Pi-hole en tus dispositivos. Y por si alguien se lo estás preguntando, no he notado que baje la velocidad de mi conexión a las distintas páginas web que visito por haber activado Pi-hole, ni por haberlo hecho a través de WIFI.

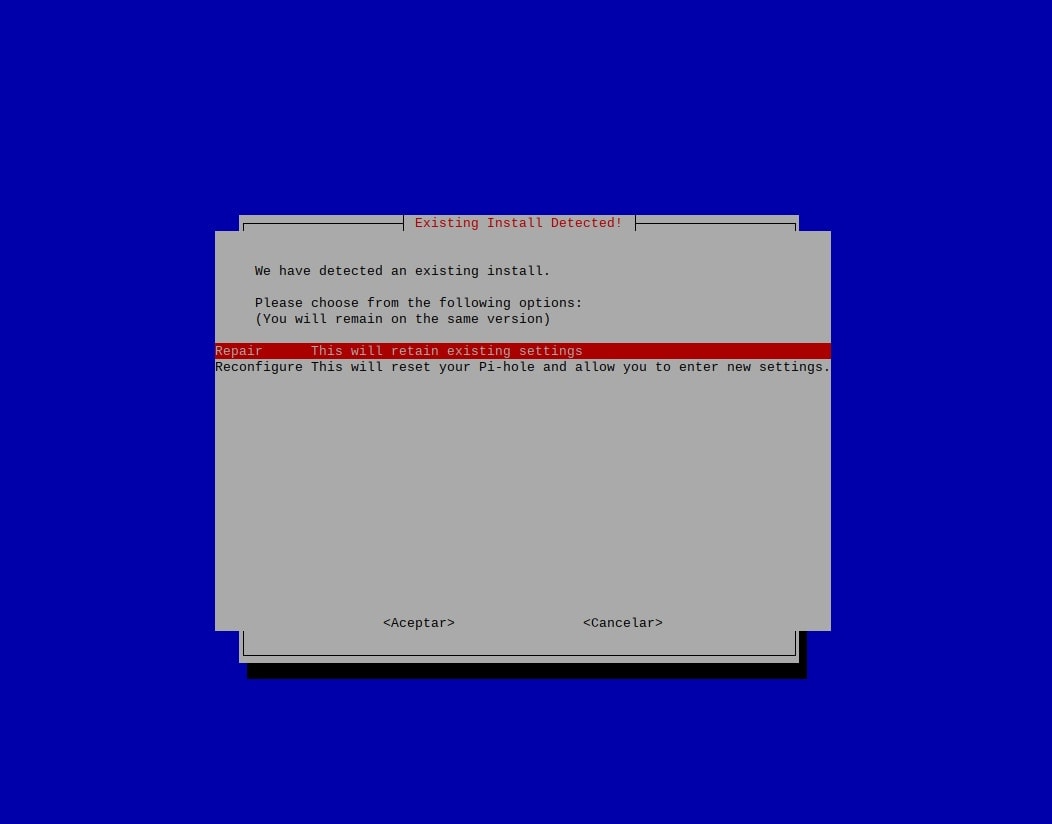

Y en caso de que tengas problemas con Pi-hole, siempre puedes reconfigurarla o reparar la instalación con el comando pihole -r:

5.-Hay que mantener actualizada tu instalación de Pi-hole

Mucho ojo con esto. Ya has instalado Pi-Hole, pero de vez en cuando vas a tener que actualizar el programa para mantener tu seguridad y para conseguir las últimas funcionalidades. Suelen actualizar el programa cada 1 o 2 meses.

¿Cómo podemos actualizar Pi-Hole? Muy sencillo. Solo tenemos que acceder vía SSH a nuestro servidor o Raspberry Pi y en la línea de comando poner lo siguiente:

pihole -up

Te pedirá tu contraseña de administrador y se actualizará el programa y todos sus componentes.

En GitHub puedes consultar el changelog o registro de cambios de las distintas versiones de Pi-hole. El cambio más importante de los últimos tiempos ha sido el paso a la rama 5.0 donde han añadido soporte total a IPv6, soporte para crear una lista blanca creada por regex, o el paso de la gestión de dominios a una base SQL.

Tienes interesantes lecturas en:

- https://www.smarthomebeginner.com/pi-hole-setup-guide/

- https://carlosfelic.io/network/configuring-the-pi-hole-with-asus-routers-merlin-or-johns-fork/

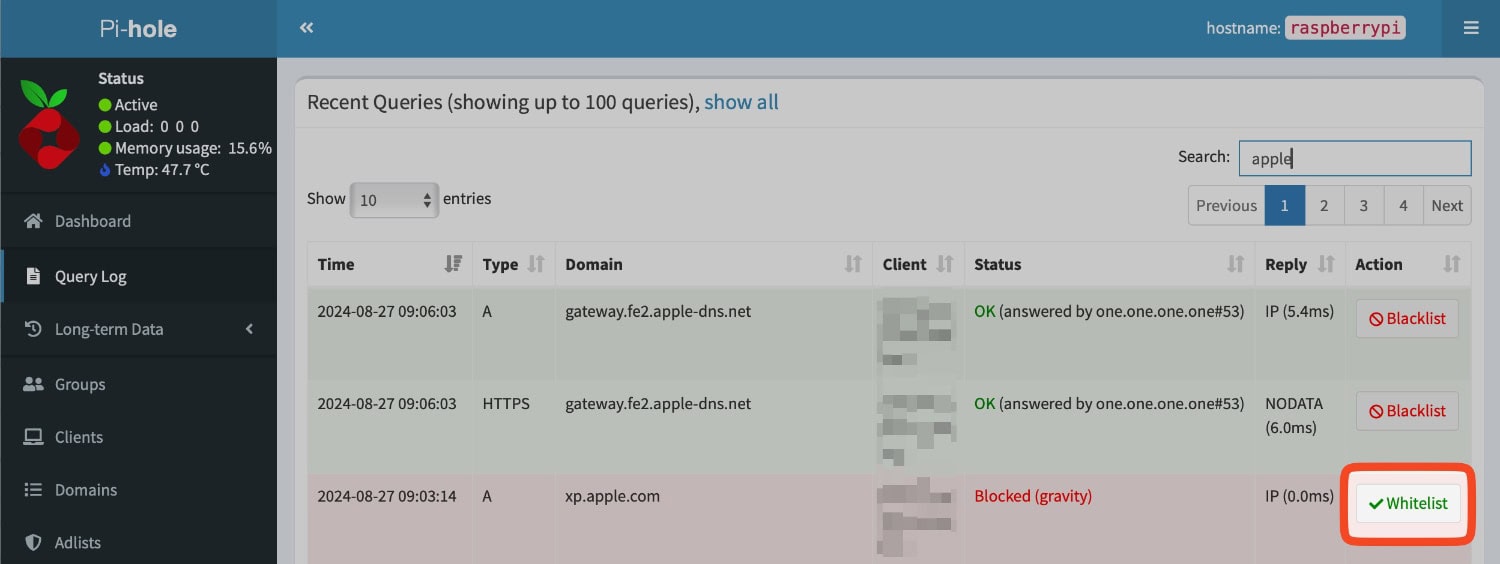

6.-Que hacemos si una página web a la que accedemos no funciona bien

Tenemos que ir al menú de la izquierda Query Log y en el campo de búsqueda poner el nombre de dominio de la web que no funciona bien. Tenemos que darle al botón de Whitelist para que Pihole no bloquee a lesa página.

También sería interesante analizar de vez en cuando los logs en Tools > Audit Log o mirar los dispositivos conectados en Tools > Network.

- Si tu Pi-hole da algún problema, se mostrará en Tools > Pi-hole diagnosis.

- En la pestaña Clients puedes personalizar Pi-hole para cada dispositivo.

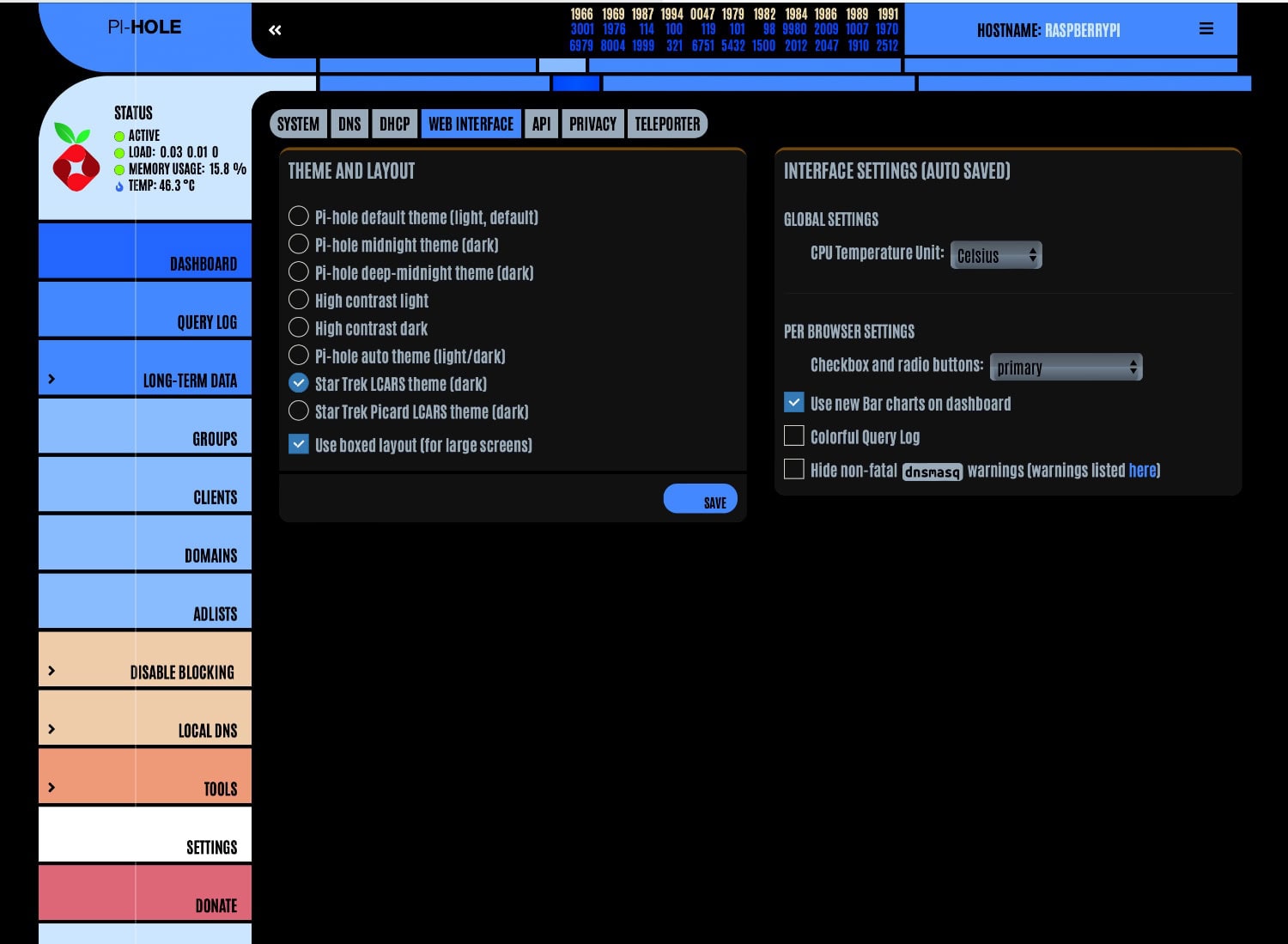

7.-Cambia el tema de la interfaz web y backup

Una tontería, pero tenemos dos temas de Star Trek en Settings > Web interface, Star Trek LCARS theme (dark) y Star Trek Picard LCARS theme (dark).

En Setting > Teleporter tienes la opción de hacer un backup de tu configuración y también de restaurar todos tus ajustes.

8.- Como compruebas que todo está bien configurado

Te vas al Terminal de uno de los dispositivos que hayas conectado a Pi-hole, por ejemplo el ordenador principal de tu casa que está conectado a tu router. Pones lo siguiente:

nslookup pi.holeLa salida dle comando te debería de dar la IP de tu Pi-hole. Con esto confirmas que tu ordenador está usando la DNS de Pi-hole.

Ahor apuedes probar que bloquea páginas con este comando:

nslookup flurry.com IP-pi-holeSi bloquea este dominio, el resultado debería de darte un Address de 0.0.0.0

Referencia: https://discourse.pi-hole.net/t/effective-ways-to-test-pihole/36748

Cómo asegurar tu Raspberry Pi

Lo más importante es que tu Raspberry Pi y tu instalación de Pihole estén detrás del Firewall de tu router en casa y que solo funcione el sistema en tu red local. También deberías quitar el auto login en Raspberry Pi Configuration (menú superior a la izquierda), para que siempre te pida el password en las operaciones importantes.

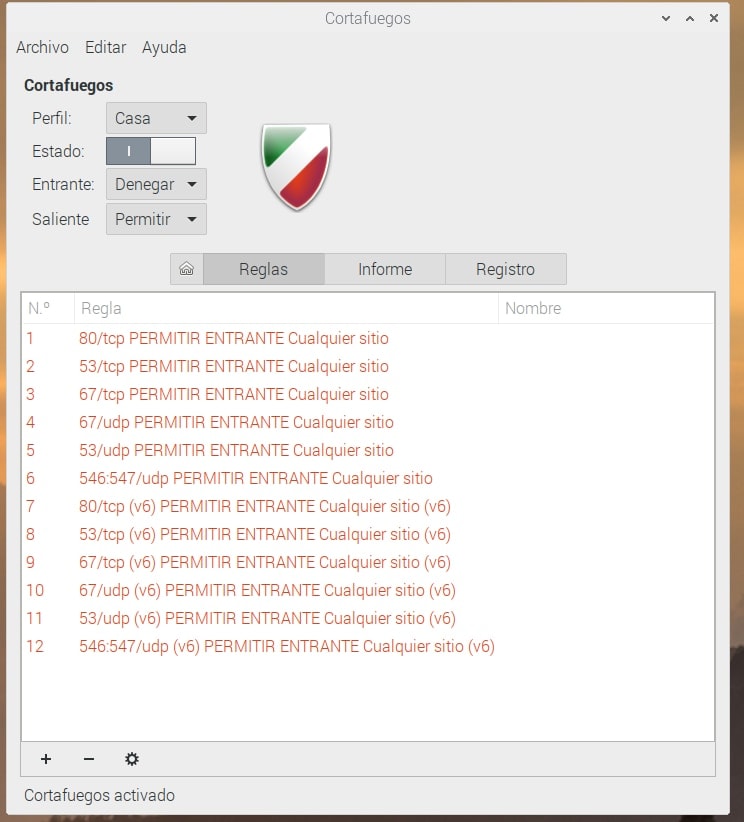

Instalamos un firewall

#El firewall

sudo apt install ufw

#La interfaz gráfica

sudo apt install gufw

En este caso tienes que abrir unos cuantos puertos para que Pi-hole funcione. Yo instalé ufw y tuve que añadir las siguientes reglas en la terminal o directamente en la GUI del Firewall (hay que instalar Gufw):

ufw allow 80/tcp

ufw allow 443/tcp

ufw allow 22

ufw allow 53/tcp

ufw allow 53/udp

ufw allow 67/tcp

ufw allow 67/udp

ufw allow 546:547/udp

Activamos el Firewall:

sudo ufw enablePara otros firewalls puedes consultar la siguiente web: https://docs.pi-hole.net/main/prerequesites/#supported-operating-systems

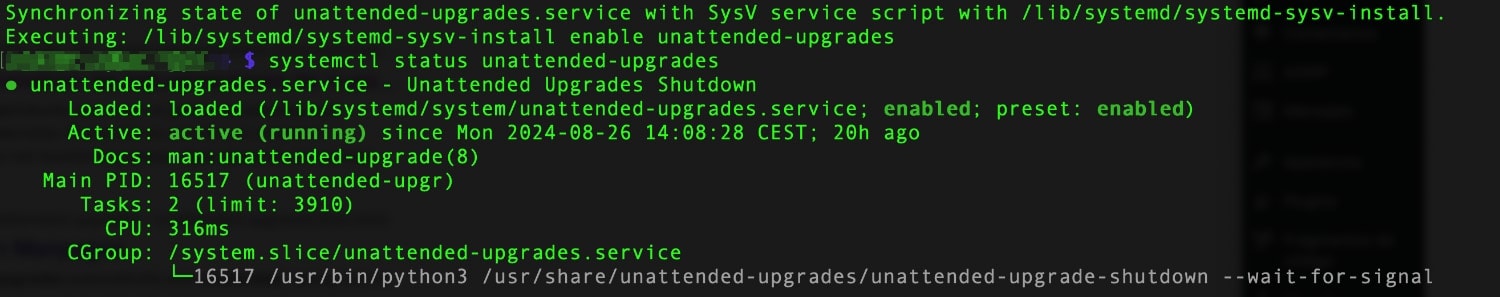

Actualizamos automáticamente Raspberry Pi OS

Parece interesante que el SO se actualice solo con las actualizaciones, incluidas las de seguridad. Para ello, vete a la terminal y pon lo siguiente:

sudo apt install unattended-upgradesY configuramos unas cuantas cosas en /etc/apt/apt.conf.d/02periodic. Lo editamos con nano:

sudo nano /etc/apt/apt.conf.d/02periodicY ponemos lo siguiente para que se actualice todos los días:

APT::Periodic::Enable “1”;

APT::Periodic::Update-Package-Lists “1”;

APT::Periodic::Download-Upgradeable-Packages “1”;

APT::Periodic::Unattended-Upgrade “1”;

APT::Periodic::AutocleanInterval “1”;

APT::Periodic::Verbose “2”;Damos a guardar y salir (CTRL+O, CTRL+X).

Con estos comandos compruebas su estado y puedes activar el sistema de actualizaciones:

sudo systemctl status unattended-upgrades

sudo systemctl enable unattended-upgradesComprueba que todo funciona con:

sudo unattended-upgrades -dPor defecto, solo va a actualizar los paquetes con actualizaciones de seguridad, pero lo puedes cambiar para que actualice todo editando el archivo /etc/apt/apt.conf.d/50unattended-upgrades. Busca las líneas:

Unattended-Upgrade::Origins-Pattern {

// Codename based matching:

// This will follow the migration of a release through different

// archives (e.g. from testing to stable and later oldstable).

// Software will be the latest available for the named release,

// but the Debian release itself will not be automatically upgraded.

// "origin=Debian,codename=${distro_codename}-updates";

// "origin=Debian,codename=${distro_codename}-proposed-updates";

"origin=Debian,codename=${distro_codename},label=Debian";

"origin=Debian,codename=${distro_codename},label=Debian-Security";

"origin=Debian,codename=${distro_codename}-security,label=Debian-Security";Y quita las // de las reglas que necesites.

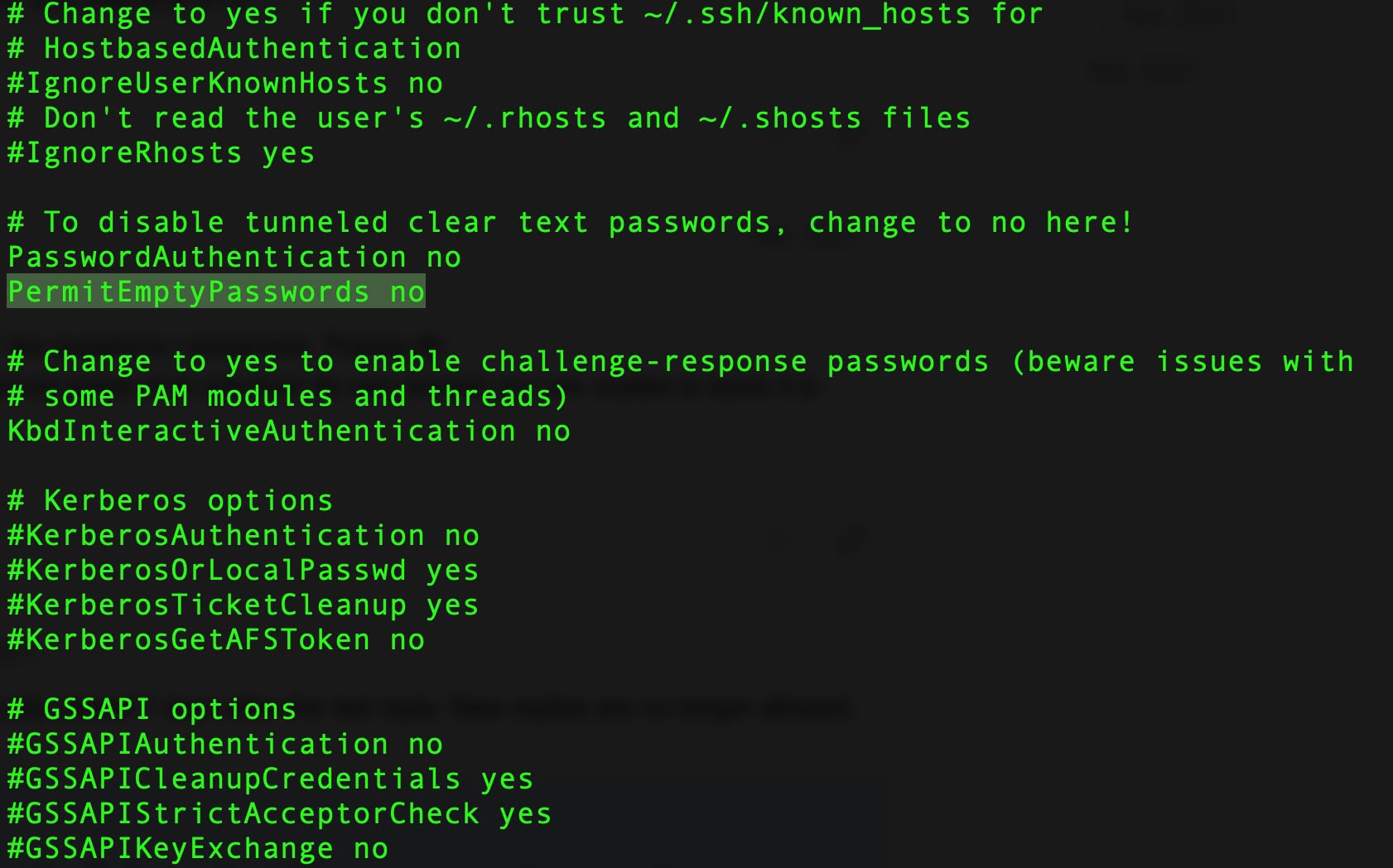

Quitamos el acceso SSH a root

Por defecto está desactivado en /etc/ssh/sshd_config, pero me gusta más estar seguro de ello poniendo PermitRootLogin no en este archivo.

sudo nano /etc/ssh/sshd_configPones:

PermitRootLogin no

PermitEmptyPasswords noDamos a guardar y salir (CTRL+O, CTRL+X) y reiniciamos el servicio:

sudo service ssh restart¿Vas a poder acceder mediante SSH? Claro, con el usuario sudo que has creado en el primer paso al instalar el sistema. Pero root no tiene acceso.

- Otro paso extra en tu seguridad sería cambiar en este archivo: PasswordAuthentication no, pero para ello debes primero configurar el uso de claves SSH. Es sencillo de hacer si sigues las instrucciones que te comento en el link anterior. También puedes cambiar el puerto de SSH del 22 a otra opción.

¿Se va a estropear mi tarjeta SD por escribir constantemente en ella los logs de Pi-hole?

Yo creo que no. La tarjeta que he instalado es de una buena marca, SanDisk, de 32 GB, y por lo que he podido leer en Reddit y demás sitios, lo que más afecta a una tarjeta SD en una Raspberry Pi es enchufarla con una fuente de alimentación poco adecuada o los cortes de luz (conéctala a una UPS).

Además, al tener un espacio de almacenamiento tan grande para el uso que le doy, el SO tiene mucho espacio para escribir en distintos bloques, lo que va a impedir que la tarjeta sufra mucho.

Si te preocupa el tema, siempre puedes pasar la carga a la memoria RAM con log2ram o desactivar los logs de las query.

O puedes dejarlo todo como esta y hacer una copia de seguridad de la tarjeta SD de tu Raspberry Pi: www.howtogeek.com. Por si pasa lo peor.

- Te puede interesar: Cómo instalar Kali Linux en tu Raspberry Pi y primeros pasos

Tienes todas las referencias al sistema operativo Raspberry Pi OS en https://www.raspberrypi.com/documentation/computers/os.html

Buenas tardes.

Lo primero, gran trabajo con el tutorial!

Lo tenía hecho, pero a medias, me faltó toda la parte de Cloudflared.

Estoy teniendo un problemilla, a ver si sabes la solución.

Cuando estoy configurando el archivo /etc/systemd/system/cloudflared.service, me falta una instrucción, porque al lanzar el systemctl start me dice;

Failed to start cloudflared.service: Unit cloudflared.service has a bad unit file setting.

See system logs and ‘systemctl status cloudflared.service’ for details.

Y al lanzar el systemctl status:

● cloudflared.service – cloudflared DNS over HTTPS proxy

Loaded: bad-setting (Reason: Unit cloudflared.service has a bad unit file setting.)

Active: inactive (dead)

dic 15 19:01:39 systemd[1]: cloudflared.service: Service has no ExecStart=, ExecStop=, or SuccessAction=. Refusing.

A ver si me puedes echar un cable 🙂

Muchas gracias!

Vale, falta un salto de linea en /etc/systemd/system/cloudflared.service

En la parte de ExecStart=/usr/local

Ya funciona! Muchas gracias!

Me alegro que te funcione. 🙂

Yo tengo el mismo problema

¿como debería quedar?

He probado como pongo aquí abajo y sigue dando el mismo problema.

[Unit]

Description=cloudflared DNS over HTTPS proxy

After=syslog.target network-online.target

[Service]

Type=simple

User=cloudflared

EnvironmentFile=/etc/default/cloudflared

ExecStart=/usr/local/bin/cloudflared proxy-dns $CLOUDFLARED_OPTS

Restart=on-failure

RestartSec=10

KillMode=process

[Install]

WantedBy=multi-user.target

Vaya tutorial más cojonudo, para un manco, sin tener ni papa, perfecto y a la primera todo. Bueno, por no mentir, no baje NOOBS, sino Raspberry OS del tirón y aunque lo baje en 64 bits, me recomendaba el programa 32 y no funcionaba, así que lo bajé dos veces, jajaaj.

Por lo demás pensaba que haría corto con mi 3B (LAN 10/100), pero hice prueba de velocidad y no limita, pues supongo que una vez resuelto todo con la DNS, la velocidad es la que es, solo que quizás ganes algo en esa «resolución» con una 4-4B por el LAN gigabit, pero vamos…uso que le he dado estupendo a mi 3B muerta de asco que nunca encontraba un uso realmente útil.

Ahora mi LAN para mi es una bomba, porque va rápida, sin fallos con la domótica y reservo información privada que no va a servidores de dudosa finalidad. Y se nota que la navegación en general es más ágil.

MUCHAS GRACIAS !!!

Hola, gran tutoria, pero ya no funciona wget… parece que está caido.

Hola. Tienes razón. He actualizado las instrucciones:

wget https://github.com/cloudflare/cloudflared/releases/latest/download/cloudflared-linux-arm64sudo mv -f ./cloudflared-linux-arm64 /usr/local/bin/cloudflared

sudo chmod +x /usr/local/bin/cloudflared

cloudflared -v

Para 64-bit Raspberry Pi. Espero que te funcione. Tienes más opciones en: https://docs.pi-hole.net/guides/dns/cloudflared/